что такое дискреционный доступ

Дискреционное управление доступом

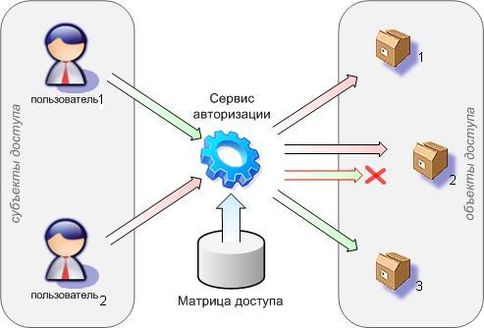

Избирательное управление доступом (англ. Discretionary access control, DAC ) — управление доступом субъектов к объектам на основе или матрицы доступа.

Так же называется Дискреционное управление доступом, Контролируемое управление доступом и Разграничительное управление доступом.

Возможны несколько подходов к построению дискреционного управления доступом:

Возможны и смешанные варианты построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и (или) изменения его владельца. Именно такой смешанный вариант реализован в большинстве операционных систем, например, в классических Windows семейства NT.

Избирательное управление доступом является основной реализацией разграничительной политики доступа к ресурсам при обработке конфиденциальных сведений, согласно требованиям к системе защиты информации.

См. также

Примечания

Полезное

Смотреть что такое «Дискреционное управление доступом» в других словарях:

дискреционное управление доступом — 1. Концепция (модель) доступа к объектам по тематическому признаку, при которой субъект доступа с определенным уровнем полномочий может передать свое право любому другому субъекту. 2. Разграничение доступа между поименованными субъектами и… … Справочник технического переводчика

Дискреционное управление доступом Discretionary access control — 24. Дискреционное управление доступом Разграничение доступа между поименованными субъектами и поименованными объектами. Субъект с определенным правом доступа может передать это право любому другому субъекту Источник: Руководящий документ. Защита… … Словарь-справочник терминов нормативно-технической документации

управление доступом дискреционное — Разграничение доступа между поименованными субъектами и объектами с правом передачи доступа одного субъекта любому другому субъекту. [РД 25.03.001 2002] Тематики системы охраны и безопасности объектов EN discretion access control … Справочник технического переводчика

управление доступом — 2.1 управление доступом (access control): Процесс, заключающийся в предупреждении несанкционированного использования ресурсов. Управление доступом связано с предоставлением возможности санкционированного и предупреждением несанкционированного… … Словарь-справочник терминов нормативно-технической документации

управление доступом дискреционное — 4.3 управление доступом дискреционное: Разграничение доступа между поименованными субъектами и объектами с правом передачи доступа одного субъекта любому другому субъекту Источник: РД 25.03.001 2002: Системы охраны и безопасности объектов.… … Словарь-справочник терминов нормативно-технической документации

Мандатное управление доступом — (англ. Mandatory access control, MAC) разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на… … Википедия

Избирательное управление доступом — (англ. discretionary access control, DAC) управление доступом субъектов к объектам на основе списков управления доступом или матрицы доступа. Также используются названия «дискреционное управлением доступом», «контролируемое управление… … Википедия

Управление — 2 Управление Совокупность целенаправленных действий, включающая оценку ситуации и состояние объекта управления Выбор управляющих воздействий и их реализация (ГОСТ 34.003 90). Применительно к персоналу (как объекту управления) под управлением… … Словарь-справочник терминов нормативно-технической документации

Критерии определения безопасности компьютерных систем — Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей. Критерии определения безопасности компьютерных систем (англ. Trusted Computer System Evaluation Criteria … Википедия

Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения — Терминология Руководящий документ. Защита от несанкционированного доступа к информации. Термины и определения: 29. Администратор защиты Субъект доступа, ответственный за защиту автоматизированной системы от несанкционированного доступа к… … Словарь-справочник терминов нормативно-технической документации

Что такое дискреционный доступ

В данной лекции мы поговорим о дискреционном механизме управления доступом, рассмотрим требования этого механизма, понятие используемой в нем матрицы доступа. А также поговорим, как происходит задание правил разграничения доступа с использованием данного механизма в программно-аппаратном комплексе СЗИ от НСД «Аккорд-Win64».

Итак, все элементы компьютерной системы, как известно, разделяются на множество субъектов и объектов. Понятие субъекта несколько отличается от понятия пользователя компьютерной системы. Пользователь КС – это физическое лицо, обладающее некоторой идентифицирующей его информацией. При этом субъектом может быть, например, процесс операционной системы, то есть какая-либо запущенная пользователем компьютерной системы программа, которая осуществляет доступ к объектам, то есть файлам или каталогам.

Дискреционное управление доступом к объектам КС предполагает выполнение следующих требований:

Последнее свойство определяет невозможность существования в компьютерной системе потенциально недоступных объектов, владелец которых отсутствует.

Дискреционное управление доступом к объектам КС реализуется обычно в виде матрицы доступа, строки которой соответствуют объектам КС, а столбцы – ее субъектам. Элементы матрицы доступа определяют права доступа субъектов к объектам.

При этом субъект может получить определенный доступ к объекту, если в соответствующей ячейке матрицы доступа есть соответствующее право доступа.

Например, из матрицы, представленной на слайде, мы видим, что субъект 1 (пусть это будет например, какой-то пользователь) имеет право читать и писать в объект 1 (пусть это будет какой-то файл), а другие субъекты такого права не имеют. При этом субъект 2 (пусть это будет, например, какой-то другой пользователь) может только читать субъект 2 (какой-то другой файл), остальные же субъекты доступа к данному файлу не имеют. Субъект 3 может запускать объект 3 (какой-то исполняемый файл), но не имеет права его изменять. При этом Субъекты 1 и 2 не имеют права запускать объект 3.

Теперь давайте рассмотрим, как происходит задание правил разграничения доступа (ПРД) с использованием дискреционного механизма в комплексе «Аккорд».

Затем нужно перейти в программу «Редактор прав доступа», предъявить идентификатор и ввести пароль администратора. После чего нужно выбрать пользователя и в правом нижнем углу нажать кнопку рядом с полем «Разграничение доступа». Появится окно «Редактирование правил разграничения доступа для пользователя такого-то». В этом окне по умолчанию выведен перечень всех доступных корневых каталогов (для сетевых корневых каталогов указывается полное сетевое имя), а также ключей реестра (строки, начинающиеся с «\HKEY_») и сетевых и локальных принтеров. В этом окне нет деления на диски, каталоги, файлы и т.д., а ведется один общий список объектов. Для того чтобы запретить доступ к логическому диску достаточно исключить корневой каталог этого диска из списка объектов.

В список объектов для обычных пользователей уже включены ограничения, которые защищают от модификации программные компоненты комплекса «Аккорд».

Для того, чтобы сделать какой-либо файл «скрытым», т.е. полностью запретить к нему доступ, нужно включить его в список объектов, но не назначать ни одного атрибута доступа.

При необходимости добавления нового объекта и задания ему ПРД необходимо нажать кнопку «Новый», для редактирования – «Редактировать». Для удаления какого-либо объекта и установленных для него ПРД, нужно нажать кнопку «Удалить».

Для выхода из режима редактирования с сохранением, необходимо нажать кнопку «Сохранить», без сохранения – «Отмена».

В разделе «Объекты» выберем строку с любым именем объекта и нажмем кнопку «Редактировать». Выводится окно для определения правил доступа к объекту.

Права доступа по умолчанию могут отличаться в зависимости от типа операционной системы и установленных антивирусов.

При установке дискреционных ПРД могут использоваться атрибуты доступа, перечисленные в данном окне. Для операций с файлами – это:

Операции с каталогом:

Для группового манипулирования параметрами доступа можно пользоваться кнопками внизу окна. Кнопка «Сброс» сбрасывает все параметры. Кнопка «Чтение» устанавливает для выбранного объекта «файл» атрибуты R – открыть для чтения, V – видимость и X – запуск программ. Для объекта «папка» добавляется атрибут G – переход в данную папку и S – наследование. Кнопка «Полный» включает все атрибуты для полного доступа.

Для каталогов, в том числе и корневого каталога диска, устанавливается отдельный параметр, который очень важен для реализации ПРД – это параметр наследования прав доступа.

Параметр наследования прав доступа может принимать три значения:

S – установлен по умолчанию, параметры доступа наследуются существующими и созданными в дальнейшем подкаталогами всех уровней текущего каталога, т.е. для них устанавливаются те же параметры доступа, что и у «родительского» каталога, при этом для отдельных подкаталогов можно явно определять атрибуты доступа;

Например, если для корня дерева каталогов диска C:\ установить атрибут 0, доступными будут только файлы в корневом каталоге, а остальные каталоги для данного пользователя как бы не существуют. Каталог на диске C:\ будет доступен пользователю (с любой непротиворечивой комбинацией атрибутов) только при явном его описании в списке прав доступа. Если для корневого каталога C:\ установить атрибут S, то все его файлы, каталоги и подкаталоги доступны пользователю и правила доступа к ним определяется атрибутами, установленными для диска C:\.

Для сохранения выбранных атрибутов доступа необходимо нажать «Сохранить», для выхода без сохранения – «Отмена». Нажмем «Отмена».

Если необходимый объект отсутствует в списке нужно нажать кнопку «Новый». Нажмем ее. На экран выводится расширенное окно «Атрибуты доступа к объектам». Слева в этом окне отображен список всех объектов. Каждый объект выделен цветом, соответствующим наследованию прав доступа и наличию объекта в списке разграничения прав доступа. Какой цвет чему соответствует можно прочитать в методических материалах к лекции – документе «Установка правил разграничения доступа».

Далее необходимо для выбранного объекта установить необходимые атрибуты. Если у выделенного объекта уже установлены ПРД, как в нашем случае, то будут отмечены соответствующие флаги, если нет, то все флаги будут сброшены. При установке ПРД можно воспользоваться кнопками «Сброс», «Чтение», «Полный» в нижней части панели. Они работают аналогично тем, как были рассмотрены в окне редактирования настроек.

Более подробно действие атрибутов доступа и их комбинаций описано в методических материалах к лекции – в документе «Руководство администратора на комплекс».

Мы сбросим все имеющиеся атрибуты для файла test1.txt с помощью кнопки «Сброс», а затем сделаем его доступным только на чтение с помощью кнопки «Чтение». Сохраним настройки с помощью кнопки «Сохранить». Затем нажмем «Закрыть», видим, что наш файл появился среди объектов с установленными только что атрибутами.

Хотелось бы обратить внимание, что мы рассмотрели задание ПРД для дисков, каталогов и файлов, для веток реестра они устанавливаются аналогично.

Подведем итог, в данной лекции мы поговорили о дискреционном механизме управления доступом, рассмотрели требования этого механизма, понятие используемой в нем матрицы доступа. А также поговорили о том, как происходит задание правил разграничения доступа с использованием данного механизма в программно-аппаратном комплексе СЗИ НСД «Аккорд-Win64» для дисков, каталогов и файлов. Однако существуют особенности установки ПРД к сетевым ресурсам, съемным и стационарным устройствам, об этом мы поговорим на следующей лекции.

Дискреционный контроль доступа

Избирательное управление доступом (англ. Discretionary access control, DAC ) — управление доступом субъектов к объектам на основе или матрицы доступа.

Так же называется Дискреционное управление доступом, Контролируемое управление доступом и Разграничительное управление доступом.

Возможны несколько подходов к построению дискреционного управления доступом:

Возможны и смешанные варианты построения, когда одновременно в системе присутствуют как владельцы, устанавливающие права доступа к своим объектам, так и суперпользователь, имеющий возможность изменения прав для любого объекта и (или) изменения его владельца. Именно такой смешанный вариант реализован в большинстве операционных систем, например, в классических Windows семейства NT.

Избирательное управление доступом является основной реализацией разграничительной политики доступа к ресурсам при обработке конфиденциальных сведений, согласно требованиям к системе защиты информации.

См. также

Примечания

Полезное

Смотреть что такое «Дискреционный контроль доступа» в других словарях:

Контроль доступа (информатика) — Контроль доступа – функция открытой системы, обеспечивающая технологию безопасности, которая разрешает или запрещает доступ к определенным типам данных, основанную на идентификации объекта, которому нужен доступ, и объекта данных являющегося… … Википедия

Контроль доступа — является одной из самых важных элементов защиты вашего ПК и Информации на нем. Доступ к защищенной информации должен быть ограничен, чтобы только люди, которые имеют право доступа, могли получать эту информацию. Компьютерные программы и во многих … Википедия

Принудительный контроль доступа — Мандатное управление доступом (англ. Mandatory access control, MAC) разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска)… … Википедия

мандатный контроль доступа — Средство ограничения доступа к информации, основанное на метках. Пользователь имеет метку (или клиренс), и объект тоже имеет метку (или классификацию), которые сравниваются, чтобы определить, разрешен ли этому пользователю доступ к объекту.… … Справочник технического переводчика

Права доступа (к информации) — совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и её носителям, установленных правовыми документами или собственником, владельцем информации. Права доступа определяют набор действий (например, чтение, запись … Википедия

Правило доступа к информации — Права доступа (к информации) совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и её носителям, установленных правовыми документами или собственником, владельцем информации. Права доступа определяют набор… … Википедия

Право доступа к информации — Права доступа (к информации) совокупность правил, регламентирующих порядок и условия доступа субъекта к информации и её носителям, установленных правовыми документами или собственником, владельцем информации. Права доступа определяют набор… … Википедия

Права доступа — Права доступа совокупность правил, регламентирующих порядок и условия доступа субъекта к объектам информационной системы (информации, её носителям, процессам и другим ресурсам) установленных правовыми документами или собственником,… … Википедия

Субъект доступа — Эту статью следует викифицировать. Пожалуйста, оформите её согласно правилам оформления статей. Субъект доступа это лицо или процесс, действия которого регламентируются правилами разграничения доступа (по руководящему документу «Защита от… … Википедия

Мандатное управление доступом — (англ. Mandatory access control, MAC) разграничение доступа субъектов к объектам, основанное на назначении метки конфиденциальности для информации, содержащейся в объектах, и выдаче официальных разрешений (допуска) субъектам на… … Википедия

Что такое дискреционный доступ

(Раздел 1.Вопрос 7.) Модели управления доступом: дискретная, мандатная, ролевая. (Автор: Степаненко И. Д.)

Дискреционное управление доступом

например: чтение, запись, выполнение, возможность передачи прав другим субъектам и т.д.

Прямолинейное представление подобной матрицы невозможно (поскольку она очень большая), да и не нужно (поскольку она разрежена, то есть большинство клеток в ней пусто). В операционных системах более компактное представление матрицы доступа основывается либо на структуризации совокупности субъектов

(владелец/группа/другие у ОС UNIX), либо на механизме списков управления доступом (ACL, Access Control List), то есть на представлении матрицы по столбцам, когда для каждого объекта перечисляются субъекты вместе с их правами доступа. За счет использования метасимволов можно компактно описывать группы субъектов, удерживая тем самым размеры ACL в разумных пределах.

Каждая колонка в матрице может быть реализована как список доступа для одного объекта. Очевидно, что пустые клетки могут не учитываться. В результате для каждого объекта имеем список упорядоченных пар полномочий>, который определяет все субъекты с непустыми наборами прав для данного объекта.

Мандатная (многоуровневая) модель доступа

Права доступа каждого субъекта и характеристики конфиденциальности

каждого объекта отображаются в виде совокупности уровня конфиденциальности и набора категорий конфиденциальности. Уровень конфиденциальности может принимать одно из строго упорядоченного ряда фиксированных значений, например: конфиденциально, секретно, для служебного пользования, не секретно и т.п.

Основу реализации управления доступом составляют:

1. Формальное сравнение метки субъекта, запросившего доступ, и метки объекта, к которому запрошен доступ.

2. Принятие решений о предоставлении доступа на основе некоторых правил, основу которых составляет противодействие снижению уровня конфиденциальности защищаемой информации.

Мандатная модель управления доступом

Существуют требования к мандатному механизму, которые состоят в следующем:

1. Каждому субъекту и объекту доступа должны сопоставляться классификационные метки, отражающие их место в соответствующей иерархии. Посредством этих меток субъектам и объектам должны назначаться классификационные уровни. Данные метки должны служить основой мандатного принципа разграничения доступа.

2. Система защиты при вводе новых данных в систему должна запрашивать и получать от санкционированного пользователя классификационные метки этих данных. При санкционированном занесении в список пользователей нового субъекта ему должны назначаться классификационные метки. Внешние классификационные метки(субъектов, объектов) должны точно соответствовать внутренним меткам (внутри системы защиты).

3. Система защиты должна реализовывать мандатный принцип контроля доступа применительно ко всем объектам при явном и скрытом доступе со стороны любого из субъектов:

3.a) субъект может читать объект, только если иерархическая классификация в классификационном уровне субъекта не меньше, чем иерархическая классификация в классификационном уровне объекта.

3.b) субъект осуществляет запись в объект, только если классификационный уровень субъекта в иерархической классификации не больше, чем классификационный уровень объекта в иерархической классификации.

4. Реализация мандатных ПРД должна предусматривать возможность

сопровождения, изменения классификационных уровней субъектов и объектов специально выделенными субъектами.

С помощью многоуровневых моделей возможно существенное упрощение задачи администрирования. Причем это касается как исходной настройки разграничительной политики доступа (не требуется столь высокого уровня детализации задания отношения субъект-объект), так и последующего включения в схему администрирования новых объектов и субъектов доступа.

Самое важное достоинство заключается в том, что пользователь не может полностью управлять доступом к ресурсам, которые он создаёт.

Такая система запрещает пользователю или процессу, обладающему определённым уровнем доверия, получать доступ к информации, процессам или устройствам более защищённого уровня.

Отдельно взятые категории одного уровня равнозначны, что приводит в большинстве случаев к избыточности прав доступа для конкретных субъектов в пределах соответствующих уровней.

Ролевое управление доступом

При большом количестве пользователей традиционные подсистемы управления доступом становятся крайне сложными для администрирования. Число связей в них пропорционально произведению количества пользователей на количество объектов. Необходимы решения в объектно-ориентированном стиле, способные эту сложность понизить.

Таким решением является ролевое управление доступом (РУД). Суть его в том, что между пользователями и их привилегиями появляются промежуточные сущности – роли. Для каждого пользователя одновременно могут быть активными несколько ролей, каждая из которых дает ему определенные права (см. рис. 10.2).

Ролевой доступ нейтрален по отношению к конкретным видам прав и способам их проверки; его можно рассматривать как объектно-ориентированный каркас, облегчающий администрирование, поскольку он позволяет сделать подсистему разграничения доступа управляемой при сколь угодно большом числе пользователей, прежде всего за счет установления между ролями связей, аналогичных наследованию в объектно-ориентированных системах. Кроме того, ролей должно быть значительно меньше, чем пользователей. В результате число администрируемых связей становится пропорциональным сумме (а не произведению) количества пользователей и объектов, что по порядку величины уменьшить уже невозможно.

Ролевое управление доступом оперирует следующими основными понятиями:

пользователь (человек, интеллектуальный автономный агент и т.п.);

сеанс работы пользователя ;

роль (обычно определяется в соответствии с организационной структурой);

объект (сущность, доступ к которой разграничивается; например, файл ОС или таблица СУБД);

операция (зависит от объекта; для файлов ОС – чтение, запись, выполнение и т.п.; для таблиц СУБД – вставка, удаление и т.п., для прикладных объектов операции могут быть более сложными);

право доступа (разрешение выполнять определенные операции над определенными объектами).

Ролям приписываются пользователи и права доступа ; можно считать, что они (роли) именуют отношения «многие ко многим» между пользователями и правами. Роли могут быть приписаны многим пользователям; один пользователь может быть приписан нескольким ролям. Во время сеанса работы пользователя активизируется подмножество ролей, которым он приписан, в результате чего он становится обладателем объединения прав, приписанных активным ролям. Одновременно пользователь может открыть несколько сеансов.

Между ролями может быть определено отношение частичного порядка, называемое наследованием. Если роль r2 является наследницей r1, то все права r1 приписываются r2, а все пользователи r2 приписываются r1. Очевидно, что наследование ролей соответствует наследованию классов в объектно-ориентированном программировании, только правам доступа соответствуют методы классов, а пользователям – объекты (экземпляры) классов.

Отношение наследования является иерархическим, причем права доступа и пользователи распространяются по уровням иерархии навстречу друг другу. В общем случае наследование является множественным, то есть у одной роли может быть несколько предшественниц (и, естественно, несколько наследниц, которых мы будем называть также преемницами).

При наличии наследования ролей ограничение приобретает несколько более сложный вид, но суть остается простой: при проверке членства в ролях нужно учитывать приписывание пользователей ролям-наследницам.